Các nhà nghiên cứu an ninh mạng đã phát hiện ra một biến thể Linux mới của dòng ransomware có tên là Play (hay còn gọi là Balloonfly và PlayCrypt) được thiết kế để nhắm vào môi trường VMware ESXi.

Các nhà nghiên cứu của Trend Micro cho biết trong báo cáo được công bố hôm thứ sáu: “Diễn biến này cho thấy nhóm này có thể mở rộng các cuộc tấn công trên nền tảng Linux, dẫn đến việc mở rộng nhóm nạn nhân và đàm phán tiền chuộc thành công hơn” .

Play, xuất hiện vào tháng 6 năm 2022, được biết đến với các chiến thuật tống tiền kép, mã hóa hệ thống sau khi đánh cắp dữ liệu nhạy cảm và yêu cầu thanh toán để đổi lấy khóa giải mã. Theo ước tính do Úc và Hoa Kỳ công bố, tính đến tháng 10 năm 2023, đã có tới 300 tổ chức là nạn nhân của nhóm ransomware này.

Số liệu thống kê do Trend Micro chia sẻ trong bảy tháng đầu năm 2024 cho thấy Hoa Kỳ là quốc gia có số nạn nhân cao nhất, tiếp theo là Canada, Đức, Anh và Hà Lan.

Sản xuất, dịch vụ chuyên nghiệp, xây dựng, CNTT, bán lẻ, dịch vụ tài chính, vận tải, truyền thông, dịch vụ pháp lý và bất động sản là một số ngành công nghiệp hàng đầu bị ảnh hưởng bởi phần mềm tống tiền Play trong khoảng thời gian này.

Phân tích của công ty an ninh mạng về phiên bản Play dành cho Linux xuất phát từ tệp lưu trữ RAR được lưu trữ trên địa chỉ IP (108.61.142[.]190), tệp này cũng chứa các công cụ khác được xác định là đã được sử dụng trong các cuộc tấn công trước đó như PsExec, NetScan, WinSCP, WinRAR và cửa hậu Coroxy.

“Mặc dù không có trường hợp lây nhiễm thực tế nào được quan sát thấy, máy chủ chỉ huy và kiểm soát (C&C) lưu trữ các công cụ phổ biến mà phần mềm tống tiền Play hiện đang sử dụng trong các cuộc tấn công của mình”, công ty cho biết. “Điều này có thể chỉ ra rằng biến thể Linux có thể sử dụng các chiến thuật, kỹ thuật và quy trình (TTP) tương tự”.

Mẫu ransomware, khi thực thi, sẽ đảm bảo rằng nó đang chạy trong môi trường ESXi trước khi tiến hành mã hóa các tệp máy ảo (VM), bao gồm đĩa VM, cấu hình và tệp siêu dữ liệu, và thêm phần mở rộng “.PLAY” vào chúng. Sau đó, một ghi chú đòi tiền chuộc sẽ được đưa vào thư mục gốc.

Các phân tích sâu hơn đã xác định rằng nhóm ransomware Play có khả năng đang sử dụng các dịch vụ và cơ sở hạ tầng do Prolific Puma cung cấp , đây là dịch vụ rút gọn liên kết bất hợp pháp cho các tội phạm mạng khác để giúp chúng trốn tránh bị phát hiện trong khi phân phối phần mềm độc hại.

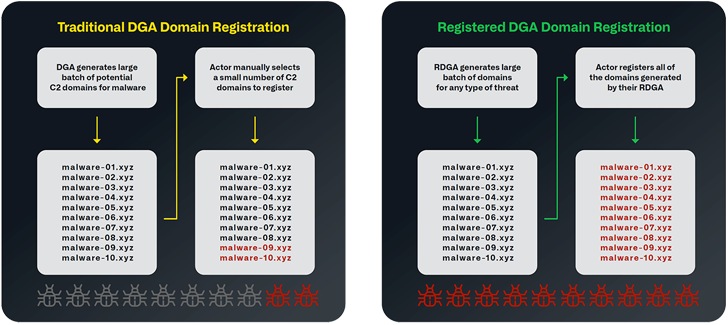

Cụ thể, nó sử dụng cái gọi là thuật toán tạo tên miền đã đăng ký (RDGA) để tạo ra các tên miền mới, một cơ chế theo chương trình ngày càng được nhiều tác nhân đe dọa sử dụng, bao gồm VexTrio Viper và Revolver Rabbit, để lừa đảo, phát tán thư rác và phần mềm độc hại.

Ví dụ, Revolver Rabbit được cho là đã đăng ký hơn 500.000 tên miền trên tên miền cấp cao nhất (TLD) “.bond” với chi phí ước tính hơn 1 triệu đô la, sử dụng chúng làm máy chủ C2 chủ động và giả mạo cho phần mềm độc hại đánh cắp XLoader (hay còn gọi là FormBook).

“Mẫu RDGA phổ biến nhất mà tác nhân này sử dụng là một chuỗi một hoặc nhiều từ trong từ điển theo sau là một số năm chữ số, với mỗi từ hoặc số được phân cách bằng dấu gạch ngang”, Infoblox lưu ý trong một phân tích gần đây.

“Đôi khi, tác nhân này sử dụng mã quốc gia ISO 3166-1, tên quốc gia đầy đủ hoặc các số tương ứng với năm thay vì các từ trong từ điển”.

RDGA khó phát hiện và phòng thủ hơn nhiều so với DGA truyền thống vì chúng cho phép kẻ tấn công tạo ra nhiều tên miền để đăng ký sử dụng – cùng một lúc hoặc theo thời gian – trong cơ sở hạ tầng tội phạm của chúng.

“Trong RDGA, thuật toán là bí mật do tác nhân đe dọa giữ lại và chúng đăng ký tất cả các tên miền”, Infoblox cho biết. “Trong DGA truyền thống, phần mềm độc hại chứa một thuật toán có thể bị phát hiện và hầu hết các tên miền sẽ không được đăng ký. Trong khi DGA chỉ được sử dụng để kết nối với bộ điều khiển phần mềm độc hại, RDGA được sử dụng cho nhiều hoạt động độc hại khác nhau”.

Những phát hiện mới nhất cho thấy khả năng có sự hợp tác giữa hai tổ chức tội phạm mạng, cho thấy rằng tác nhân ransomware Play đang thực hiện các bước để vượt qua các giao thức bảo mật thông qua các dịch vụ của Prolific Puma.

“Môi trường ESXi là mục tiêu có giá trị cao cho các cuộc tấn công ransomware do vai trò quan trọng của chúng trong hoạt động kinh doanh”, Trend Micro kết luận. “Hiệu quả của việc mã hóa nhiều máy ảo cùng lúc và dữ liệu có giá trị mà chúng nắm giữ càng làm tăng thêm lợi nhuận cho tội phạm mạng”.